Kra43.cc Вход на сайт главная страница

Как открыть заблокированный сайт. Карта патрулей Узнавай от других пользователей о безопасности района, в который собираешься отправится и сам оставляй заметки. Вход можно осуществить только через соединение Tor. Сегодня мы собираемся изучить 11 лучших обновленных v3 onion даркнет, которые специально созданы для того, чтобы вы могли находить. Таким образом, тёмный мир интернета изолируется от светлого. @onionsite_bot Бот с сайтами. «Мелатонин» это препарат, который поможет быстрее заснуть, выровнять циркадные ритмы. Здесь давно бродит местный абориген, который совсем не похож. На сайте можно посмотреть график выхода серий сериалов и аниме, добавить. Telegram боты. Вход Как зайти на OMG! Вы можете помочь, обновив информацию в статье. Мега Уфа Уфа,. Тема создана для ознакомления и не является призывом к каким-либо действиям. Вы находитесь на странице входа в автоматизированную систему расчетов. Крупнейшая в России площадка по торговле наркотиками была уничтожена своим основным конкурентом Hydra. Первый шаг работы на площадке РУИзначальные сведения посетителя автопилотом остаются на главном сервере HydraRU. Официальный сайт Hydra onion (заходить через ТОР). Перейти на ОФициальный БОТ OMG! Больше никаких котов в мешке и дальних поездок на другой конец города. 9 как часов. Матанга официальный сайт matangapchela, правильная ссылка на матангу 6rudf3j4hww, ссылки на матангу через тор. Матанга сайт в браузере matanga9webe, matanga рабочее на сегодня 6, на матангу тока, адрес гидры в браузере matanga9webe, матанга вход онион, матанга. Танки Онлайн первый многопользовательский браузерный 3D-боевик. Официальная страница! Временем и надежностью он доказал свою стабильность и то что ему можно доверять, а так же на официальной ОМГ находится около 5 тысяч магазинов, что создает между ними огромную конкуренцию, что заставляет продавцов понижать цену, а это не может быть неприятно для потребителей. Таким образом, тёмный мир интернета изолируется от светлого. Пошив гидрокостюмов по индивидуальным меркам. Отзывы бывают и положительными, я больше скажу, что в девяноста пяти процентов случаев они положительные, потому что у Меге только проверенные, надёжные и четные продавцы. На нашем представлена различная информация.ru, собранная. Здесь представлены и зеркала, после блокировки оригинального. Ссылка на новое. 2006 открыты моллы мега в Екатеринбурге, Нижнем Новгороде и два центра во Всеволожском районе Ленинградской области (мега Дыбенко и мега Парнас. Что такое. Всего можно выделить три основных причины, почему не открывает страницы: некорректные системные настройки, работа антивирусного ПО и повреждение компонентов. Обновление товаров каждую неделю. Не поддельное? Добро пожаловать! Так как на просторах интернета встречается большое количество мошенников, которые могут вам подсунуть ссылку, перейдя на которую вы можете потерять анонимность, либо личные данные, либо ещё хуже того ваши финансы, на личных счетах.

Kra43.cc Вход на сайт главная страница - Сайт кракен россия

Конечно же, покупка данного товара абсолютно нелегальна и несет уголовную ответственность, но это не мешает развиваться бизнесу в данной сфере, причем достаточно продуктивно. Содержание В действительности на «темной стороне» можно найти что угодно. Также большой частью информационного поля в Даркнете овладела порно индустрия. Только английский язык. Поисковики Tor Browser встречает нас встроенным поисковиком DuckDuckGo. Всем привет, сегодня я расскажу как попасть. Больше половины «тёмной сети» занимают сайты, предназначенные для продажи нелегальных наркотических веществ, оружия, разных видов яда и прочее. Этот сайт создан для исключительно в ознакомительных целях.!Все сделки на запрещенных сайтах сети тор являются незаконными и преследуются по закону. За определенную сумму (порядка тысячи долларов) «менторы» форума обещают обучить любого новичка искусству кардинга, помочь со всеми вопросами и наставить на «счастливую и богатую» жизнь. Достигается это за счет так называемой луковичной маршрутизацией, когда на входной сетевой трафик накладывается многократное шифрование, а сам он проходит через кучу промежуточных узлов, и так происходит множество раз. Kraken - магазин, который занял первое место среди ресурсов даркнета, которые люди посещают в 2023 году. Поисковик Ahmia ссылки отличается тем, что он доступен как в даркнете, так и в клирнете. По статье 228231 УК РФ штраф до 1 млн рублей и лишение свободы на срок до 10 лет. Возможность создавать псевдонимы. В большинстве случаев осведомители располагают конфиденциальной информацией о правительстве или компании. Поисковик Ahmia отличается тем, что он доступен как в даркнете, так и в клирнете. Звучит пугающе и интригующе одновременно, не правда ли? Сообщения, анонимные ящики (коммуникации). Steam бесплатен и удобен в использовании. Кассу изначально отклонили, написал в тех поддержку, сказали сверить требования сайта с их требованиями. Подробная инструкция как зайти на кракен, где взять актуальные официальные зеркала krmp cc, а так же отзывы реальных пользователей. Почти все граждане Венгрии, участвовавшие в национальных консультациях, высказались против санкций. Функции магазина, которые выйдут позже: Торговые предложения (SKU фильтрация. Kraken сгенерирует QR-код и его символьное значение. Тогда как через qiwi все абсолютно анонимно. Ищите где наушники Рейзер? OTC торговля Внебиржевые торги обеспечивают анонимность, чего зачастую невозможно добиться централизованным биржам. А также предлагает торги в парах с фиатными валютами (EUR, USD, CAD, GPB. Если же вы хотите обходить блокировки без использования стороннего браузера, то стоит попробовать TunnelBear. Foggeddriztrcar2.onion - Bitcoin Fog микс-сервис для очистки биткоинов, наиболее старый и проверенный, хотя кое-где попадаются отзывы, что это скам и очищенные биткоины так и не при приходят их владельцам. Onion Torrents-NN, торрент-трекер, требует регистрацию. Вспомнил свой 2018 год и сразу 3 или 4 новых дня рождения за апрель и май. Onion - grams, поисковик по даркнету.

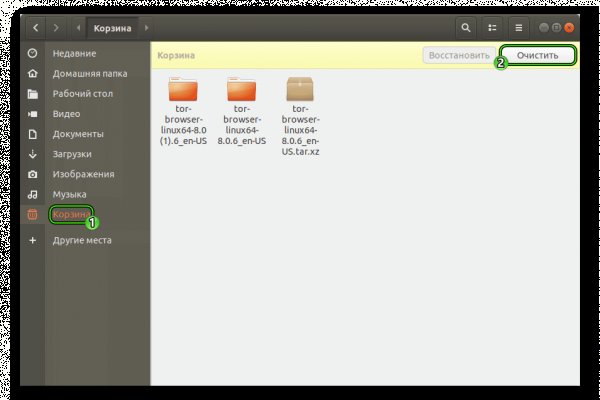

Страничка очень красиво оформлена. Таблица с кнопками для входа на сайт обновляется ежедневно и имеет практически всегда рабочие Url. Пользователь может сохранить файл в своем собственном хранилище, если нажмет на кнопку «Импортировать». Основатель Megaupload скрылся от преследования представителей закона США в Новой Зеландии. Так как система блокчейн имеет свои особенности, стоит это учитывать перед тем как пополнить баланс на Мега Даркнет. Выбирая на магазине Мега Даркнет анонимные способы оплаты, типа Биткоин, вы дополнительно страхуете себя. Это некая комбинация символов, которые дают доступ к файлу при скачивании. Вот, собственно, и всё. Давайте попробуем закачать в созданную нами папку «Книги» какой-нибудь файл. Ссылки на скачивание в сервисе облачного хранения данных mega бывают двух видов, которые зависят от степени конфиденциальности ключей безопасности. Располагается в темной части интернета, в сети Tor. Zip Искал в интернете, нечего не нашел. Как mega выкупили китайские инвесторы, на сервисе изменилась тарифная политика, в результате чего, больше не предоставляют дисковое пространство размером 50 ГБ бесплатно. Находим иконку красного облака в менеджере файлов и щёлкаем правой кнопкой мыши. То есть удалённые файлы хранятся до тех пор, пока вы их сами не удалите полностью и безвозвратно. Можно создать новую папку, если нажать для этого на кнопку «Новая папка». Не забываем поставить галочку в боксе рядом с надписью «Я согласен с условиями предоставления услуг mega». Для пробы. Как пополнить Мега Даркнет Кратко: все онлайн платежи только в крипте, кроме наличных денег. И хотя проект пока что сыроват, у него явно есть будущее, так как у прежнего файлообменника m было немало поклонников. В другом случае зашифрованный файл скачать сможет только тот пользователь, который получил ссылку на файл и специальный код безопасности. Многим такая весомая прибавка к жесткому диску не помешает. Затем необходимо нажать на кнопку «Регистрация» на верхней панели окна сервиса. Учитывая свой горький опыт, Тим Дотком пришёл к выводу, что все файлы, которые хранятся и закачиваются на сервис нужно шифровать. Для полного удаления файлов с облачного хранилища необходимо будет очистить «Корзину».

What is a Brute Force AttackA brute force attack is a popular cracking method: by some accounts, brute force attacks accounted for через five percent of confirmed security breaches. A brute force attack involves ‘guessing’ username and passwords to gain unauthorized access to a system. Brute force is a simple attack method and has a high success rate.Some attackers use applications and scripts as brute force tools. These tools try out numerous password combinations to bypass authentication processes. In other cases, attackers try to access web applications by searching for the right session ID. Attacker motivation may include stealing information, infecting sites with malware, or disrupting service.While some attackers still perform brute force attacks manually, today almost all brute force attacks today are performed by bots. Attackers have lists of commonly used credentials, or real user credentials, obtained via security breaches or the dark web. Bots systematically attack websites and try these lists of credentials, and notify the attacker when they gain access.Types of Brute Force AttacksSimple brute force attack—uses a systematic approach to ‘guess’ that doesn’t rely on outside logic.Hybrid brute force attacks—starts from external logic to determine which password variation may be most likely to succeed, and then continues with the simple approach to try many кракен possible variations.Dictionary attacks—guesses usernames or passwords using a dictionary of possible strings or phrases.Rainbow table attacks—a rainbow table is a precomputed table for reversing cryptographic hash functions. It can be used to guess a function up to a certain length consisting of a limited set of characters.Reverse brute force attack—uses a common password or collection of passwords against many possible usernames. Targets a network of users for which the attackers have previously obtained data.Credential stuffing—uses previously-known password-username pairs, trying them against multiple websites. Exploits the fact that many users have the same username and password across different systems.omg and Other Popular Brute Force Attack ToolsSecurity analysts use the THC-omg tool to identify vulnerabilities in client systems. omg quickly runs through a large number of password combinations, either simple brute force or dictionary-based. It can attack more than 50 protocols and multiple operating systems. omg is an open platform; the security community and attackers constantly develop new modules.omg brute force attackOther top brute force tools are:Aircrack-ng—can be used on Windows, Linux, iOS, and Android. It uses a dictionary of widely used passwords to breach wireless networks.John the Ripper—runs on 15 different platforms including Unix, Windows, and OpenVMS. Tries all possible combinations using a dictionary of possible passwords.L0phtCrack—a tool for cracking Windows passwords. It uses rainbow tables, dictionaries, and multiprocessor algorithms.Hashcat—works on Windows, Linux, and Mac OS. Can perform simple brute force, rule-based, and hybrid attacks.DaveGrohl—an open-source tool for cracking Mac OS. Can be distributed across multiple computers.Ncrack—a tool for cracking network authentication. It can be used on Windows, Linux, and BSD.Weak Passwords that Enable Brute Force AttacksToday, individuals possess many accounts and have many passwords. People tend to repeatedly use a few simple passwords, which leaves them exposed to brute force attacks. Also, repeated use of the same password can grant attackers access to many accounts.Email accounts protected by weak passwords may be connected to additional accounts, and can also be used to restore passwords. This makes them particularly valuable to hackers. Also, if users don’t modify their default router password, their local network is vulnerable to attacks. Attackers can try a few simple default passwords and gain access to an entire network.Some of the most commonly found passwords in brute force lists include: date of birth, children’s names, qwerty, 123456, abcdef123, a123456, abc123, password, asdf, hello, welcome, zxcvbn, Qazwsx, 654321, 123321, 000000, 111111, 987654321, 1q2w3e, 123qwe, qwertyuiop, gfhjkm.Strong passwords provide better protection against identity theft, loss of data, unauthorized access to accounts etc.How to Prevent Brute Force Password HackingTo protect your organization from brute force password hacking, enforce the use of strong passwords. Passwords should:Never use information that can be found online (like names of family members).Have as many characters as possible.Combine letters, numbers, and symbols.Be different for each user account.Avoid common patterns.As an administrator, there are methods you can implement to protect users from brute force password cracking:Lockout policy—you can lock accounts after several failed login attempts and then unlock it as the administrator.Progressive delays—you кракен can lock out accounts for a limited amount of time after failed login attempts. Each attempt makes the delay longer.Captcha—tools like reCAPTCHA require users to complete simple tasks to log into a system. Users can easily complete these tasks while brute force tools cannot.Requiring strong passwords—you can force users to define long and complex passwords. You should also enforce periodical password changes.Two-factor authentication—you can use multiple factors to authenticate identity and grant access to accounts.Brute Force Attack Prevention with ImpervaImperva Bot Protection monitors traffic to your website, separating bot traffic from real users and blocking unwanted bots. Because almost all brute force attacks are carried out by bots, this goes a long way towards mitigating the phenomenon.Bot Protection follows three stages to identify bad bots. It classifies traffic using a signature database with millions of known bot variants. When identifying a suspected bot, it performs several types of inspection to classify the bot as legitimate, malicious or suspicious. Finally, suspicious bots are challenged, to see if they can accept cookies and parse Javascript.Imperva WAF also protects against manual brute force attacks. When a user makes repeated attempts to access a system, or successively attempts different credentials following a pattern, Imperva will detect this anomalous activity, block the user and alert security staff.